¿Qué Es La Ciberseguridad Y Es Suficiente Para Protegerse?

Ciberseguridad. Cuando has sido víctima de un ataque de ciberacoso, quedas con un trauma emocional y psicológico que a veces puede tener consecuencias a largo plazo. Y no son solo las celebridades y las grandes empresas las que son pirateadas en estos días, parece que quienquiera que esté detrás de estas amenazas y ataques cibernéticos no siempre parece tener en cuenta el aspecto financiero; a veces se trata más de las amenazas y sustos que hacen que regresen más.

¿Y qué puedes hacer cuando ocurren estos ciberataques? ¿Existen algunas medidas de seguridad en las que pueda confiar? ¿Hay algún procedimiento que pueda seguir para asegurarse de que no vuelva a suceder? ¿Y existe un sistema oficial de soporte de ciberseguridad que lo ayude a superar esto?

Eres más vulnerable de lo que piensa, y puede que se sorprenda de lo poco que hay que puede ayudarlo a protegerse de los ataques cibernéticos y las filtraciones de datos que pueden provocar un trauma duradero y consecuencias graves.

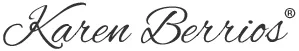

¿QUÉ ES LA CIBERSEGURIDAD?

Comencemos con lo que es la ciberseguridad en primer lugar. Oficialmente, la ciberseguridad se define como la “práctica de proteger sistemas, redes y programas de ataques digitales”, y funciona a través de un enfoque de varias capas para crear una defensa eficaz contra los ataques cibernéticos.

Cuando realizas una breve búsqueda en línea, parece que todos dicen lo mismo y que solo se puede implementar una estrategia sólida de ciberseguridad si todos están involucrados, desde el individuo hasta cualquiera que tenga acceso a sus datos o configuración de seguridad de red. Aún así, esto no es tan blanco y negro como parece.

¿TIPOS DE CIBERPROTECCIÓN?

Hay muchos tipos diferentes de protección cibernética, pero todos ellos deben funcionar en un ecosistema que funcionará sin contratiempos, ya que garantizará su eficacia. Los tipos conocidos de protección cibernética incluyen:

- Seguridad de la red: conjunto de reglas, políticas y configuraciones potentes que están diseñadas para proteger la integridad, la confidencialidad y la accesibilidad de la red y los datos de su computadora. La mayoría de las veces, se forma mediante el uso de tecnologías de software y hardware e involucra todo, desde una clave de seguridad de red (contraseña) hasta un firewall y un software antivirus.

- Seguridad operativa: un proceso de seguridad y gestión de riesgos que ayuda a determinar si la información confidencial se divulga o no a las manos adecuadas.

- Seguridad de aplicaciones: reglas, políticas y configuraciones de seguridad dentro de las aplicaciones para evitar violaciones y fugas de datos, especialmente en forma de información privada y confidencial.

- Seguridad en la nube: conjunto de reglas, políticas y configuraciones cuando se trata de datos almacenados en su nube, así como control sobre quién tiene acceso a ellos.

- Seguridad de la información o los datos: una variedad de herramientas y procesos que alguien tiene para proteger la información o los datos. Puede ser inculcado por la empresa o por particulares.

- Recuperación ante desastres/planificación de la continuidad del negocio: estrategias y procedimientos establecidos sobre cómo responder o adaptarse a las amenazas cibernéticas, así como a cualquier otro evento disruptivo imprevisto y, al mismo tiempo, minimizar los impactos y las consecuencias negativas.

- Seguridad de la infraestructura crítica: sistemas, herramientas, reglas y activos cibernéticos y físicos que son cruciales para los Estados Unidos y su incapacidad o destrucción podría resultar en amenazas y daños graves a la seguridad física y económica general, la salud pública o la seguridad pública.

- Seguridad física: protección física literal de servidores, sitios de construcción y todo el equipo utilizado para establecer una red.

- Educación del usuario final: recursos, habilidades y herramientas que las personas pueden aprender y equipar para saber más sobre cómo funciona la ciberseguridad en general y cuál es su papel para protegerse.

¿QUÉ PUEDES HACER REALMENTE DESPUÉS DE UN ATAQUE CIBERNÉTICO?

Ahora, todos estos sistemas de seguridad cibernética suenan bien organizados y por encima de todas las amenazas potenciales y violaciones de datos confidenciales. Y, sin embargo, una vez que se convierte en víctima de un ataque de seguridad cibernética en el que alguien obtiene acceso a su información, roba datos, se hace pasar por usted o incluso solo lo acosa, no hay mucho que pueda encontrar sobre los pasos a seguir.

Después de la desafortunada situación de ataque cibernético de Karen, comenzó a sumergirse en una investigación profunda para encontrar formas de apoyarse y protegerse, así como ayudar a otros que podrían estar pasando por lo mismo. Incluso si ninguno de sus datos es robado y aún tiene acceso a toda su información privada, el mero hecho de que alguien logró violar su seguridad cibernética puede causar un trauma y ansiedad a largo plazo, temiendo que vuelva a suceder.

Después de que ocurre un ataque cibernético, básicamente se le deja en sus propios dispositivos para controlar el daño y tratar de limitar su acceso tanto como sea posible. También se le recomienda que registre cualquier actividad que pueda detectar y luego informe a las autoridades. Y eso es todo. Es seguro decir que esto no es lo menos satisfactorio para aquellos que han sido gravemente dañados por los ataques de ciberacoso. No solo hay información importante y confidencial que podría haber sido robada, manipulada o amenazada, sino que puede generar temores por la propia vida y el alcance de estos ataques, al pasar de lo digital a lo físico.

Solo imagina que alguien piratea tu calendario personal. Saben dónde estarás en un momento dado, lo que les da la oportunidad de rastrear tus movimientos y potencialmente amenazarte o hacerte daño en persona. Y simplemente informarlo a la policía no lo protegerá de «qué pasaría si algo sucediera en algún momento».

Una vez que hayas evaluado el daño, lo único que puede hacer es reagruparse y volver a desarrollar un buen sistema de seguridad cibernética, posiblemente contratando a un profesional para que lo ayude y cierre cualquier vínculo débil. Y esto también es algo que debe buscar tu mismo, ya que en realidad no existe una forma oficial de hacerlo. Básicamente, debes hacer su propia investigación y encontrar a alguien que lo ayude a proteger su red, datos, sistemas informáticos e incluso dispositivos móviles que usa a diario.

Entonces, ¿qué puedes hacer realmente después de un ciberataque? Todo y cualquier cosa posible que pueda ayudarte a sentirte mejor protegido y más seguro. Desafortunadamente, la forma en que eso sucederá dependerá más de usted, equipándose más con seguridad de punto final y las acciones que puede realizar desde su extremo, investigando las mejores compañías de ciberseguridad que pueden ayudarlo a configurar su red y trabajando en su propia salud mental para que puedes seguir con tu vida y dejar de saltar cada vez que suena el teléfono o suena la alarma.

PENSAMIENTOS FINALES

La ciberseguridad no es tan poderosa como pensamos, y con más dispositivos que personas en la actualidad, los atacantes se están volviendo innovadores y creativos. Esto significa que debe estar más atento, mantenerse actualizado constantemente sobre los protocolos de seguridad más nuevos y las amenazas cibernéticas comunes, y ser más consciente sobre qué tipo de datos está permitiendo que estén en línea.

Hola

Soy Karen!

He encontrado que mi caminar con cáncer es una experiencia positiva, profunda y transformadora. Me siento inspirada en compartir con ustedes, mi viaje de sanación aquí; y confío en que encontrarás esperanza, aliento y propósito a medida que descubras el poder curativo que vive dentro de ti.

¡Únete

a nuestro boletín!

By signing up for my newsletter, you agree with our Privacy Policy and Terms & Conditions.